Imagina que tu negocio es una ciudad llena de actividad constante, donde cada transacción, comunicación y operación es vital para el éxito diario. Ahora, imagina que en esta ciudad no hay semáforos ni policías de tránsito que controlen el flujo. Sería un caos, ¿verdad? En el mundo de la tecnología, un conmutador de red o switch, es ese elemento que mantiene todo en orden, asegurando que cada dato llegue a su destino de manera rápida y segura.

Con el crecimiento exponencial del tráfico de datos y la interconexión global, la seguridad y eficiencia en la gestión de la información se ha convertido en una necesidad crítica. Aquí es donde los conmutadores en red juegan un papel clave, ya que no sólo optimizan el rendimiento de tu red, también protegen tu infraestructura tecnológica de amenazas cada vez más sofisticadas.

¿Te preocupa el impacto de un ciberataque en tu negocio? El malware, phishing y los ataques de denegación de servicio pueden causar pérdidas financieras significativas y, además, dañar irreparablemente la reputación de tu empresa y llevarte a enfrentar sanciones legales. Los conmutadores en red son tu primera línea de defensa, garantizando que tu información sensible permanezca segura y tu operación diaria fluya sin interrupciones.

Más allá de ser una medida de seguridad, invertir en conmutadores de red garantizará la continuidad y el éxito a largo plazo de tu negocio. Por eso, en este artículo, te explicaremos cómo funciona un conmutador de red y cómo puede transformar la manera en que proteges y gestionas tu infraestructura TI.

Tabla de contenidos

¿Qué es la seguridad en la red?

La seguridad en la red es el conjunto de medidas y controles implementados para proteger la integridad, confidencialidad y acceso de la información y recursos en una red informática. Es una variedad de estrategias y tecnologías diseñadas para proteger los datos, prevenir accesos no autorizados y asegurar que los sistemas de la red funcionen de forma eficiente.

Estas actividades pueden ir desde el uso de cortafuegos y sistemas de detección de intrusos, hasta la implementación de políticas de gestión de contraseñas y el cifrado de datos sensibles.

De acuerdo con la empresa tecnológica IBM, la seguridad de red tiene tres objetivos principales:

- Evitar el acceso no autorizado a los recursos de red.

- Detectar y detener los ataques cibernéticos y las violaciones de seguridad en curso.

- Garantizar el acceso seguro a los recursos de red para los usuarios autorizados.

Hoy en día, la información es uno de los activos más valiosos de cualquier empresa. La pérdida de datos sensibles, ya sea por un ataque cibernético o por un fallo en la seguridad, puede tener importantes consecuencias para las organizaciones. Entre ellas, la pérdida de ventaja competitiva, daño en la reputación o sanciones y multas legales

Por ejemplo, un ataque cibernético que exponga información confidencial puede hacer que los clientes pierdan la confianza en la empresa. Lo que podría llevar a una disminución en las ventas y, potencialmente, a la quiebra. Mientras que las multas por no cumplir con las regulaciones de protección de datos suelen ser difíciles de pagar. Es por eso que la seguridad en la red es un factor crucial para la sostenibilidad y el éxito a largo plazo de cualquier organización.

También puede interesarte: Ley de ciberseguridad, ¿quién protege nuestra información?

¿Cuáles son las amenazas más comunes a las que se exponen las empresas?

Las amenazas cibernéticas y vulnerabilidades en la red son cada día más variadas y evolucionan constantemente. Durante el webinar Ciberseguridad en pymes: protección y estrategias a nuevos desafíos, Héctor Jimenez, gerente de tecnología en WORTEV, explicó que las amenazas más comunes a las que se exponen las empresas son:

- Secuestro de información

- Suplantación de identidad

- Manipulación de datos

- Espionaje

¿Qué es un conmutador de red y cuál es su rol en la seguridad?

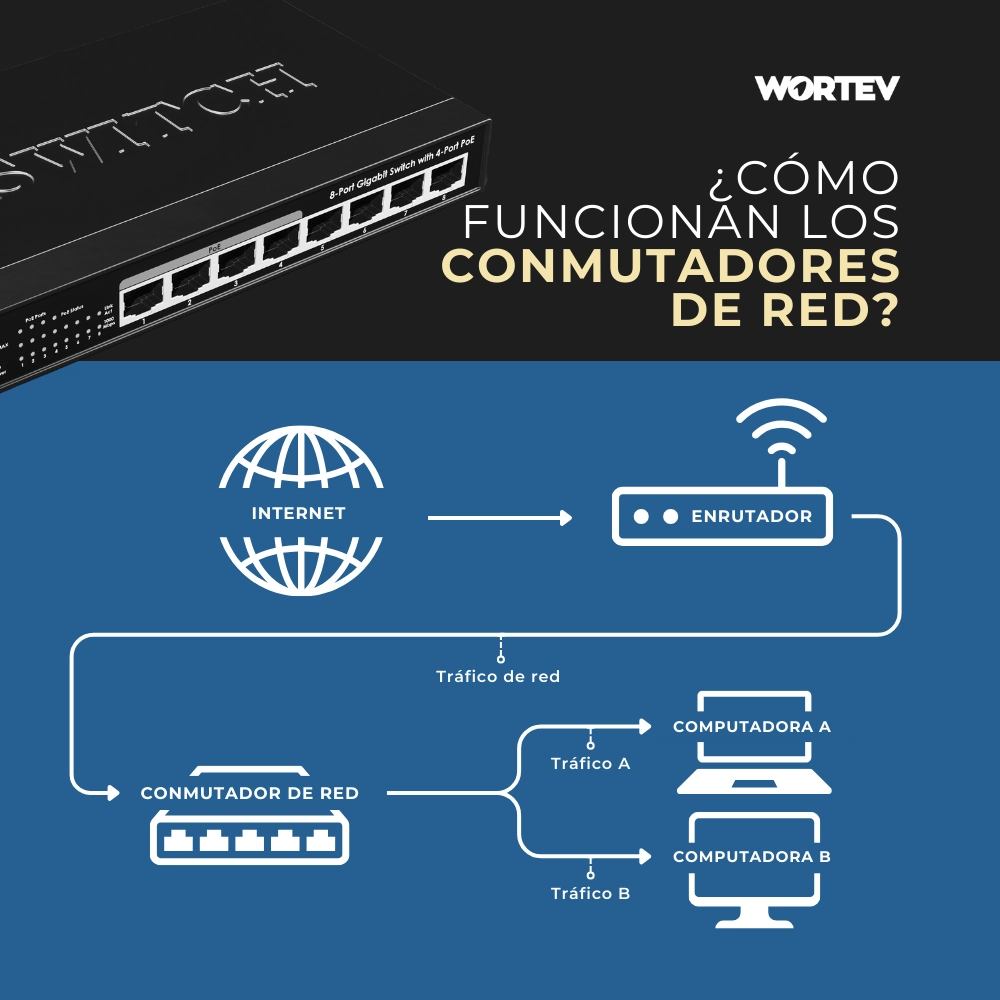

Un conmutador de red es una pieza de hardware (parte física de un ordenador) que conecta múltiples dispositivos dentro de una red local (LAN) y gestiona el flujo de datos entre ellos. También operan en la capa de enlace de datos del modelo OSI (Open Systems Interconnection) y usan direcciones MAC (Media Access Control) para reenviar los datos al dispositivo correcto.

Los conmutadores de red mejoran la eficiencia de la red al reducir el tráfico innecesario y optimizar el uso del ancho de banda.

¿Cómo los conmutadores de red protegen la infraestructura de TI de tu empresa?

Los conmutadores de red son elementales para la seguridad de la infraestructura TI de una empresa. Aquí te explicamos cómo contribuyen a la protección de la red:

- Segmentación de red

Los conmutadores segmentan la red en diferentes subredes o VLANs (Virtual Local Area Networks). Con esto, limitan el acceso de usuarios y dispositivos a ciertas partes de la red, reduciendo el alcance de posibles ataques.

- Control de acceso

Los conmutadores modernos controlan el acceso y permiten definir políticas sobre quién puede acceder a los distintos recursos. A través de técnicas como la autenticación de puerto y listas de control de acceso (ACL), los administradores se aseguran de que sólo los dispositivos y usuarios autorizados tengan acceso a la red.

- Disminuye ataques de denegación de servicio (DoS)

El conmutador de red ayuda a mitigar los efectos de los ataques DoS al gestionar y limitar el tráfico de red. También, tienen la capacidad de aplicar medidas de limitación de tasa para evitar que el tráfico malicioso sature la red.

- Monitoreo y registro

Los conmutadores permiten a los administradores de red supervisar el tráfico en tiempo real, identificar posibles problemas de seguridad y mantener un registro de todas las actividades en la red. Estos registros son fundamentales para el análisis en caso de un incidente.

Tipos de conmutadores de red

Dependiendo de las necesidades de la red, existen dos tipos de conmutadores gestionados y no gestionados:

Conmutadores de red gestionados

Ofrecen un control profundo sobre el tráfico de red y permiten a los administradores de red configurar, gestionar y monitorear el comportamiento del conmutador y de la red en general.

Con estos conmutadores se pueden implementar políticas de seguridad avanzada, priorizar tipos de tráficos, crear redes virtuales (VLANs) y realizar diagnósticos de red detallados. Los conmutadores gestionados se utilizan en empresas donde la seguridad y el control de tráfico son fundamentales.

Conmutadores no gestionados

Son más básicos y funcionan de manera plug-and-play (PnP), lo que significa que no requiere de configuración ni administración del usuario. Por el contrario, el proceso es sencillo: simplemente conectas los dispositivos y el conmutador se encargará de dirigir el tráfico.

Los conmutadores no gestionados son adecuados para redes domésticas o para pequeñas oficinas que no requieren un control avanzado del tráfico de datos.

¿Cuál es la diferencia entre conmutador y enrutador?

Aunque a menudo se confunden estos términos, ambos elementos desempeñan funciones diferentes dentro de una red. Por un lado los conmutadores son fundamentales para la comunicación interna de dispositivos dentro de una misma red, mientras que los enrutadores son cruciales para la comunicación entre diferentes redes.

- Conmutadores: Conectan múltiples dispositivos dentro de una red local (LAN) y dirigen los datos de manera eficiente.

- Enrutadores: Conectan diferentes redes entre sí y dirigen el tráfico entre ellas. Utilizan direcciones IP para determinar la mejor ruta para enviar los datos de una red a otra.

También puedes leer: 5 básicos para cuidar la ciberseguridad de tu empresa

Las amenazas cibernéticas están en constante evolución, lo que requiere que las empresas se mantengan alertas e inviertan en soluciones de seguridad avanzadas para identificar y mitigar los riesgos. Por lo que implementar elementos específicos para la protección de la infraestructura TI es el primer paso, y el acompañamiento de expertos es fundamental para evitar riesgos.

En WORTEV, entendemos que cada empresa es única. Por eso, ofrecemos soluciones personalizadas que se adaptan a tus necesidades específicas, garantizando la máxima protección y eficiencia para tu infraestructura TI. Nuestro equipo de profesionales está comprometido con tu éxito y trabaja contigo para asegurar que tu red esté siempre un paso adelante de las amenazas cibernéticas.

¿Quieres conocer más sobre cómo mejorar la seguridad de tu red? ¡Contáctanos para recibir una asesoría! !